Man skulle tro at leverandører at sikkerhetsprodukter ville være på tå hev når det gjelder sikkerhet, men det er langt fra alltid tilfelle. Flere ganger de siste årene det kommet rapport om åpenbare sårbarheter i slike produkter. I andre rapporter fortelles det at blant annet antivirusprodukter svekker sikkerheten som er innebygd i andre produkter, for eksempel nettlesere.

Men nye rapporter avdekker stadig flere problemer.

Forskere ved flere universiteter og teknologiselskaper, inkludert nettleserleverandørene Google og Mozilla, kom tidligere i år med en rapport om i hvilken grad bruken av en rekke kjente sikkerhetsprodukter bidrar til mindre sikker kryptering av HTTPS-forbindelser mellom nettleser og webserver, enn dersom produktene ikke benyttes.

Rapporten dekker både fysiske enheter og pc-programvare. Den delen av rapporten som omhandler boksene, er omtalt av sikkerhetsrådgiver Per Thorsheim i denne kommentaren. Kun ett av produktene kom fra det med æren i behold.

Leste du denne? Kasperskys «antivirus» svekket sikkerheten til 400 millioner brukere

Hva med programvareproduktene, som installeres brukernes datamaskiner, både i bedrifter og privat?

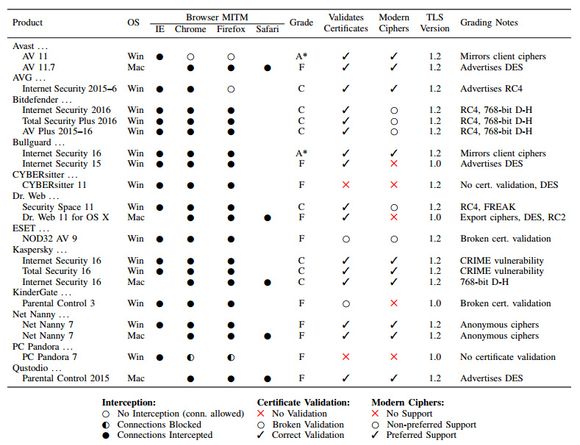

Forskerne har undersøkt mellom ett og tre programvarebaserte sikkerhetsprodukter fra hver av i alt tolv leverandører. De fleste av produktene er for Windows, men i noen tilfeller er også en Mac-utgave undersøkt.

Kun to produkter, Avast AV 11 og Bullguard Internet Security 16, begge for Windows, får toppkarakteren A. Dette betyr likevel bare at de ikke svekker HTTPS-forbindelsene mellom nettlesere og webservere. Begge de to produktene speiler chifferpakkene som brukes av nettleserne og opprettholder derfor sikkerhetsnivået til HTTPS-forbindelsene.

Avskjæres

Det er nemlig slik at for å kunne inspisere den krypterte trafikken, må den dekrypteres av sikkerhetsproduktet. Etter inspeksjonen krypteres dataene igjen, før de sendes videre, enten til nettleseren eller webserveren – avhengig av hvilken retning dataene sendes.

I utgangspunktet er det nettleseren og webserveren som forhandler om krypteringsteknologien som skal brukes på trafikken som sendes mellom de to partene. Men når sikkerhetsproduktet avskjærer og inspiserer trafikken, er det dette som står for forhandlingene med servere. Undersøkelsen viser at mange av disse produktene godtar betingelser som nettleserleverandørene for lengst har forkastet.

Samtlige av de andre programvareproduktene i undersøkelsen godtar svakere kryptering enn det nettleserne gjør selv, og i noen tilfeller støtter de bare eldre krypteringsteknologier.

For noen uker siden: Utviklere mener antivirus gjør nettleseren-en mer usikker

Fullstendig utdatert

For eksempel er det produkter som kun støtter versjon 1.0 av TLS (Transport Layer Security), den kryptografiske protokollen som benyttes av de fleste HTTPS-forbindelser. Men heldigvis er det ingen som bare støtter SSL, forgjengeren til TLS.

Andre mangler eller har ikke-fungerende sertifikatvalidering, mangler støtte for moderne chiffersamlinger eller til og med annonserer støtte for «export ciphers», de svært svake chiffersamlingene som var de eneste som tidligere var lov å eksportere fra USA på 1990-tallet, nettopp fordi de var relativt enkle å knekke. Med dagens kraftige datamaskiner er de selvfølgelig for en bagatell å regne for noen som ønsker å avlytte trafikken.

Produktet som virkelig feiler på det aller meste i undersøkelsen, bortsett fra sertifikatvalideringen, er Dr. Web 11 for OS X. Men som man kan se av tabellen nedenfor, er tilstanden virkelig ikke bra for mange av de andre heller.

Saken fortsetter under tabellen.

Halvparten

Hele 50 prosent av de 20 produktene i undersøkelsen har fått karakteren F, noe som innebærer at forbindelsen mellom produktet og webserveren anses som alvorlig svekket på en slik måte at den kan avskjæres og dekrypteres i et «man-in-the-middle»-angrep.

Selve undersøkelsen ble utført i august i fjor. Siden da har flere av produktene, både boksene og programvare, blitt forbedret. Men forskerne hos enkelte leverandører har ikke forskerne engang fått svar på sine henvendelser. I andre tilfeller har ikke forskerne vært i stand til å overbevise leverandørene om at TLS-sårbarheter som Logjam krever at produktene oppdateres.

Undersøkelsen sier ingenting om kvaliteten på eller behovet for den funksjonaliteten som produktene faktisk lover å tilby, for eksempel deteksjon av skadevare eller blokkering av uønsket innhold.

Mer om Logjam: Millioner av webservere er sårbare for nytt kryptoangrep